WEBサービスなどのアカウント作成時に面倒なのが、パスワードの設定だ。できる限り複雑な文字列を考えなければならないし、保存の仕方にも気を遣う。

2021年6月のWWDCで、「パスキー(passkey)」という技術を発表した。これは一体どんな仕組みなのか。これが今回の疑問だ。

※この記事は『Mac Fan 2021年12月号』に掲載されたものです。

「パスキー」はパスワードが不要。パスワードを使わないメリットとは?

2021年6月に開催されたWWDC(世界開発者会議)で発表された「パスキー」は、わかりやすくいうとパスワードを不要にする仕組みである。

パスワードといえば、Yahoo!は、利便性やセキュリティ向上のため、2017年から、ID・パスワードを入力しない認証方法の導入を進めてきた。新規アカウント作成者はパスワードの設定の必要がなく、それ以前にアカウント作成した人はパスワードを無効化できる。

パスワードなしでどうやって本人確認をするかというと、SMS(ショートメッセージサービス)認証を行う。携帯電話のSMSに送られてきた認証コードを入力するというものだ。

画像:Apple

相手のSIMカードを手に入れないと「クローン携帯」は作れない!

SMS認証だけでログインができることに不安を感じる人もいるかもしれない。しかし、現在のSIMカードは複製が難しく、昔のような「クローン携帯」が作られる可能性はとても低い。そもそもSIMカードを複製するには、ターゲットのSIMカードを手に入れてデータを読み取る必要がある。

SMS認証も100%安全ということはできないものの、パスワード方式に比べればはるかに安全だとYahoo!は判断したのだろう。この「パスワードレス」を採用する以前、Yahoo!では、1日平均して1万5000件ものパスワードリセット要求があったそうだ。これがなくなるだけでも、ユーザ体験は大きく向上し、サービス提供側の業務は大きく効率化される。

パスワードはコピーできるし、他人のも覚えられるし…危険がいっぱい!

パスワードの最大の問題は、コピーがしやすいということだ。単純なパスワードであれば、目で見て覚えることも難しくない。メモ帳に書き留めていたり、ディスプレイに付箋で貼っておいたりすれば、パスワードを公開しているのとあまり変わらない。なにより、他人のパスワードを覚えて入力することは誰にでもできる。

また、パスワードに関連する情報をサービス提供側が保持しているというのもセキュリティ上の大きな脅威になる。普通は、パスワードを「ハッシュ化」という暗号化に近い処理をして保持するため、万が一流出しても、簡単にパスワードを復元することはできない。

しかし、内部情報に通じていて、どのようなハッシュアルゴリズムを使ってパスワードを守っているかを知っていれば、「レインボーテーブル攻撃」など、いくつかの攻撃手法が可能になる。実は、世の中で起きている個人情報流出事件のうち、内部犯行や関係者が関与する割合はかなり高い。

意図せず、自ら敵にパスワードを教えてしまうこともある。

さらに、ユーザ自身がフィッシング(詐欺)サイトに引っかかって、自分の手でパスワードをハッカーに教えてしまうことも多い。「自分は絶対に引っかからない」と言い切る人は多いが、タイミングさえ合えば、人は容易に騙される。

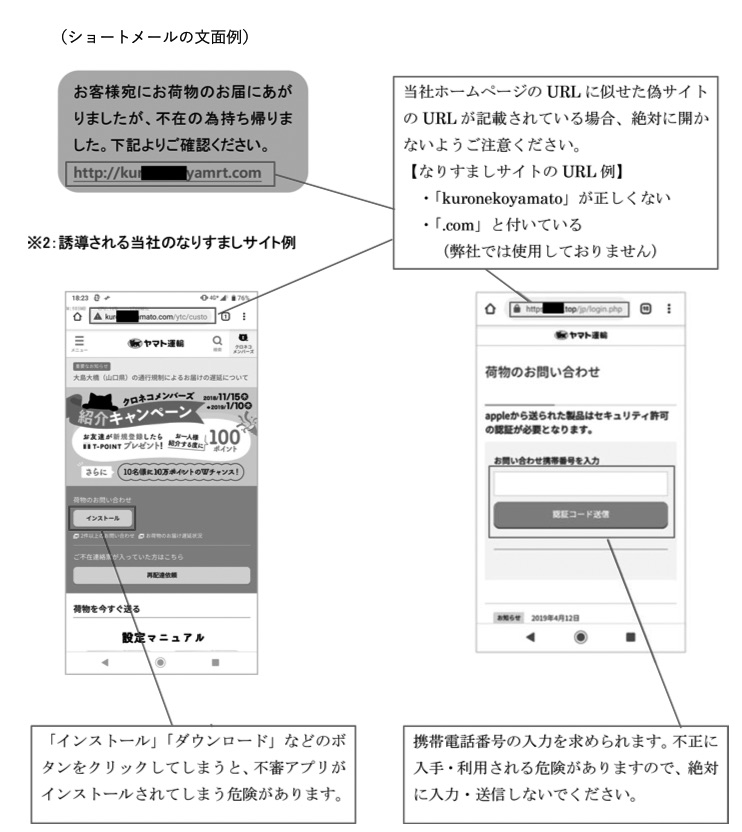

たとえば、ECサイトで商品を注文したタイミングで、「不在のため持ち帰りました。もし、「ヤマト配送」というSMSが届いたら、リンクをクリックしてしまう人は少なからずいるはずだ。「ヤマト運輸」は著名な宅配業者だが、「ヤマト配送」などという企業は存在しないにもかかわらずだ。

画像:ヤマト運輸

つまり、パスワードを使うことがハッキングの起点になっている。これをなくしてしまうことで、サービスのセキュリティレベルは大きく上がるという考え方で、Yahoo!はセキュリティを強固にすることに成功した。

パスキーのベース「WebAuthn」の仕組みとは?

パスワードレスの難点はSMS認証であるため、ログインにひと手間余計にかかるという点。この問題を解決しようとしているのが、Appleのパスキーだ。

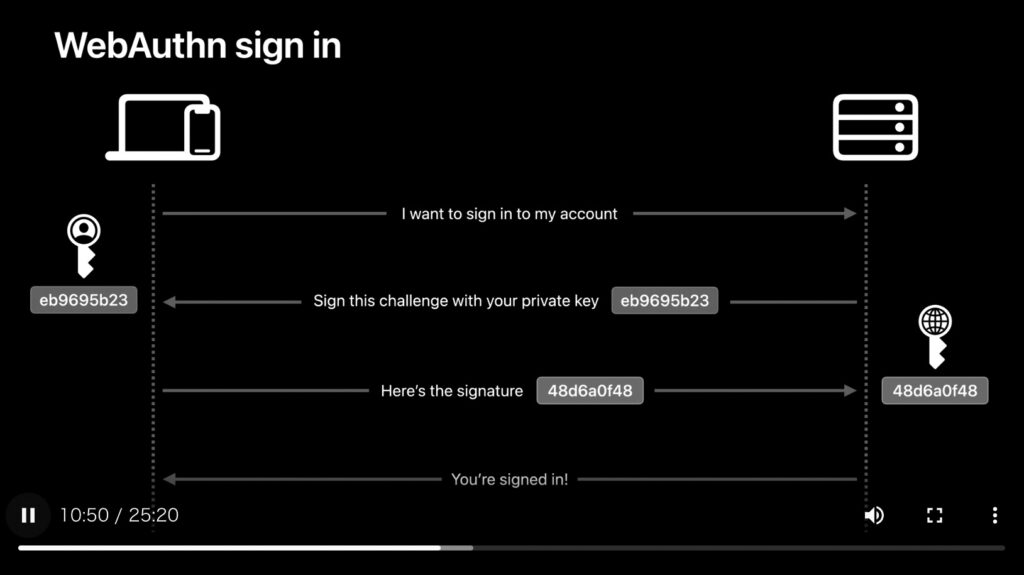

パスキーのベースになっている技術は「WebAuthn(ウェブオースン)」だ。オンライン認証の改革を目指すFIDOアライアンスと、Web技術の標準化を推進するW3Cという2つの団体が共同提案をしている。

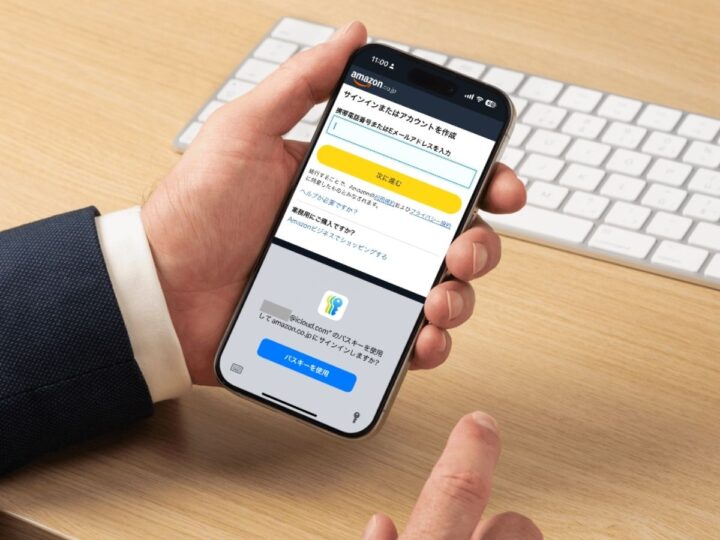

画像:Apple

WebAuthnは、公開鍵暗号方式を巧妙に利用する。公開鍵暗号は、誰にでも公開されている公開鍵と、本人しか持たない秘密鍵の2つを使う。2つの鍵は数学的に対になっていて、片方で暗号化した内容はもう片方で解読して元に戻すことができる。

ある人に暗号化したテキストを送りたいときは、自由に手に入れられる公開鍵で暗号化して送る。この暗号は、その人が持っている秘密鍵でしか元に戻すことができない。そのため、ほかの人に読まれることなく安全にメッセージが送れるというものだ。

Appleのパスキーはどういう仕組み? なぜ安全性が高いのか

WebAuthnでは、これを逆に使う。ある人がログインをしようとすると、サービス側はチャレンジと呼ばれるテキストを送る。ユーザはこのテキストを自分だけが持っている秘密鍵で暗号化をして送り返す。サービス側は、自由に手に入る公開鍵で元に戻す。

そして、送ったテキストと送られてきたテキストが同じであることを確認する。同じになったということは、間違いなく秘密鍵を持つ人が暗号化した、つまり本人であることがわかるというものだ。

こうした認証プロセスは、SafariとKeychainが自動的に行うので、ユーザがいちいち操作をする必要はない。指示に従って、Face IDまたはTouch IDでの認証を行えば、パスキーのプロセスが進み、スムースにログインができる。

パスワードのいらない世界とは

欠点としては、自分のAppleデバイスからしかアクセスできなくなることぐらいだ。他人のAppleデバイスからアクセスしたい場合、自分のApple Accountでログインをし、Face IDやTouch IDの登録をし直さなければならず、現実的ではない。

しかし、iPhoneやiPadを多くの人が持つようになり、常にAppleデバイスが自分のそばにある状況が生まれている。このような変化もパスキーが導入できる状況を生んでいる。

当然ながら、パスワードレスでログインできるのは、パスキーに対応したWebサイト、サービスに限定される。それでもパスワードがなくなるのは大きな変化だ。

パスキーによるログインプロセスは、Safari+キーチェーンや、アプリ内部で進行するため、ユーザはただアクセスすれば自動的にログインができるようになる。Face IDを使った場合、ディスプレイを見ているだけで認証が行われるので、「認証する」という意識を持つこともない。

デジタルツールというのは、使いこなすために知識やリテラシーを必要とするなら未完成であり、ユーザは余計なことに気を取られず、知りたい情報にアクセスできることが理想だ。Appleは、このパスキーでユーザ体験とセキュリティの両立を実現しようとしている。数年後に今を振り返ったとき、パスキーが時代の転換点になったと評価されることもあり得る。それほど重要な技術だと思う。

おすすめの記事

著者プロフィール

牧野武文

フリーライター/ITジャーナリスト。ITビジネスやテクノロジーについて、消費者や生活者の視点からやさしく解説することに定評がある。IT関連書を中心に「玩具」「ゲーム」「文学」など、さまざまなジャンルの書籍を幅広く執筆。

![アプリ完成間近! 歩数連動・誕生日メッセージ・タイマー機能など“こだわり”を凝縮/松澤ネキがアプリ開発に挑戦![仕上げ編]【Claris FileMaker 選手権 2025】](https://macfan.book.mynavi.jp/wp-content/uploads/2025/10/IMG_1097-256x192.jpg)