セキュリティ企業・パロアルトネットワークスの緊急レスポンスチーム「Unit 42」は、macOSを対象としたマルウェアの感染報告が、2024年下半期に前年の2倍以上になったと報告した。

「Macは安全」神話は今でも生きている。しかし、macOSが検知しづらいインフォスティラーとよばれるマルウェアが増加しているようだ。ユーザが自らインストールし、自ら情報を入力してしまう。

先日世間を騒がせた、楽天証券や野村證券などの証券口座が乗っ取られ、“不正取引”が多発した件も、このインフォスティラーによるものだと見られている(なお、この例の場合は被害者がMacユーザとは限らない)。

マルウェアに感染するリスクを減らすには、普段からセキュアな習慣を身につけておくことが大切だ。

Macの安全神話。ユーザ自らそれを破壊し、マルウェアを“招き入れる”事例が多発中

「Macはマルウェアに対して安全」という神話は、もはや通用しないかもしれない。なぜなら、マルウェアの手口そのものが大きく変わっているからだ。

かつてのマルウェアは空き巣のようなもので、家の中に無理やり侵入し、金庫やタンスを開けるなど明らかに普通ではない行動を取る。空き巣被害を防ぐ方法はある。たとえばしっかり戸締りをする、人感センサを設置して異常な行動を取る人を検知するといった方法だ。

macOSには、GatekeeperとXprotectという仕組みが内蔵されていて、Gatekeeperが不審なソフトウェアの侵入を検知。そしてXprotectが悪意のあるマルウェアの存在を検知する。従来型のマルウェアは、macOSを使っていれば“ほぼ防げる”と言っても過言ではない。これが「Macは安全」の根拠になっていた。

しかし現在のマルウェアは、本人がマルウェアをインストールし、本人がパスワードなどの情報を犯人に教えてしまう。空き巣だとは思わず家の中に招き入れ、自分からキャッシュカードの暗証番号を教えてしまうようなものだ。本人が自ら教えてしまうのだから、macOSでもなかなか防ぎようがない。

このような情報を本人から聞き出して機微情報を盗むマルウェアは、インフォスティラー(情報を盗む者)と呼ばれる。

macOSのインフォスティラーの感染報告数は2倍以上。その特徴とは?

セキュリティ企業「パロアルトネットワークス」の緊急レスポンスチーム「Unit 42」は、macOS向けのインフォスティラーが激増しているといる警告を出した。Unit 42の観測によると、2024年の下半期で、macOSのインフォスティラーの感染報告数が101%増加。2倍以上に増えているという。

インフォスティラーの特徴は3つある。

インフォスティラーの特徴(1):ユーザが自らダウンロードしている

ひとつは、ユーザが自らインストールしているということだ。もっとも多いのは、信頼できる機関の名前を装ったメールやメッセージなどでフィッシングサイトに誘導し、「キャンペーン登録のために」「便利なツールを無料提供」などの誘い言葉でマルウェアをインストールさせる。

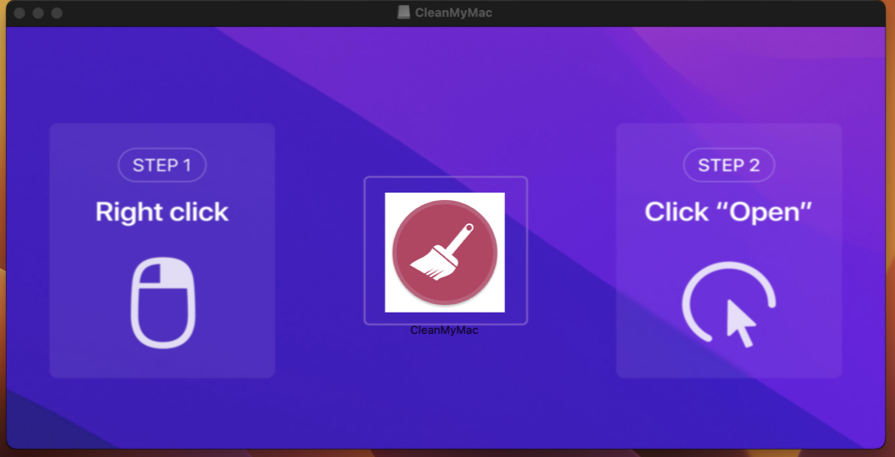

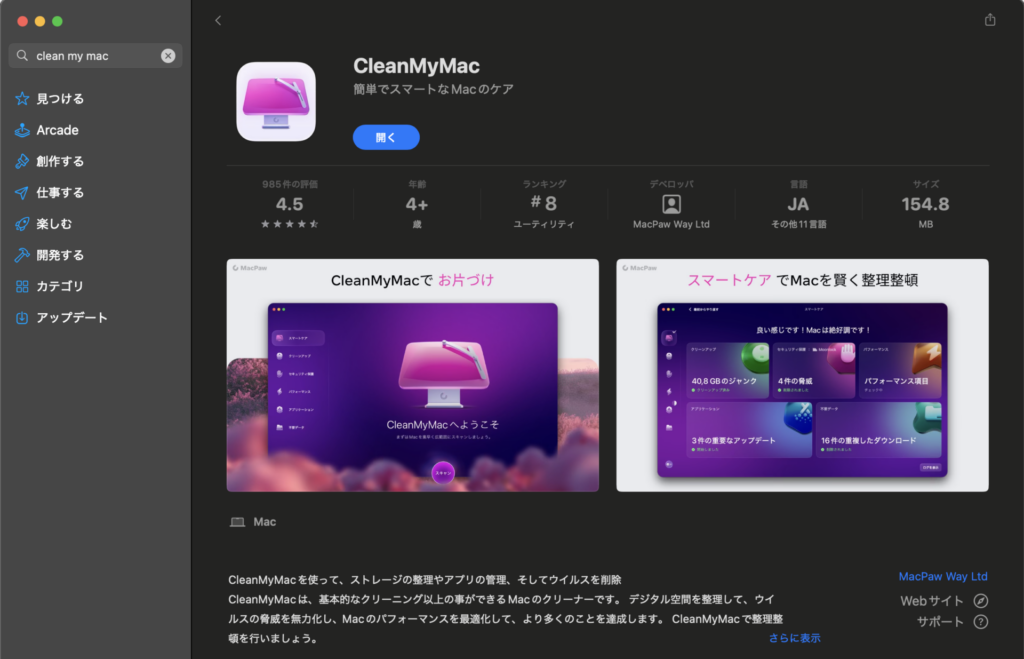

また、アダルトソフトやゲームのチートソフトなどの名目でダウンロードさせる手口もある。有名な管理ツール「CleanMyMac」も利用された。

CleanMyMacは、Macの最適化やデータクリーニングをしてくれる便利なツールだ。App Storeからダウンロードして使う分には何も心配をすることはない。しかし、CleanMyMacの名前を装ったマルウェアがさまざまなWebサイトからダウンロードできる状態になっており、それをダウンロードしてしまうと、Macにマルウェアをインストールすることになる。

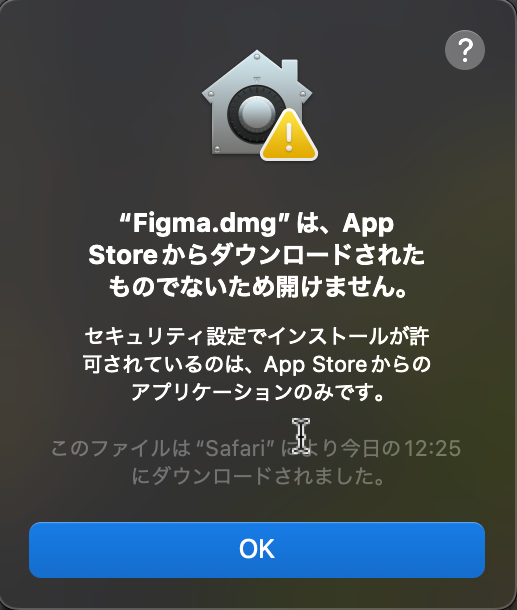

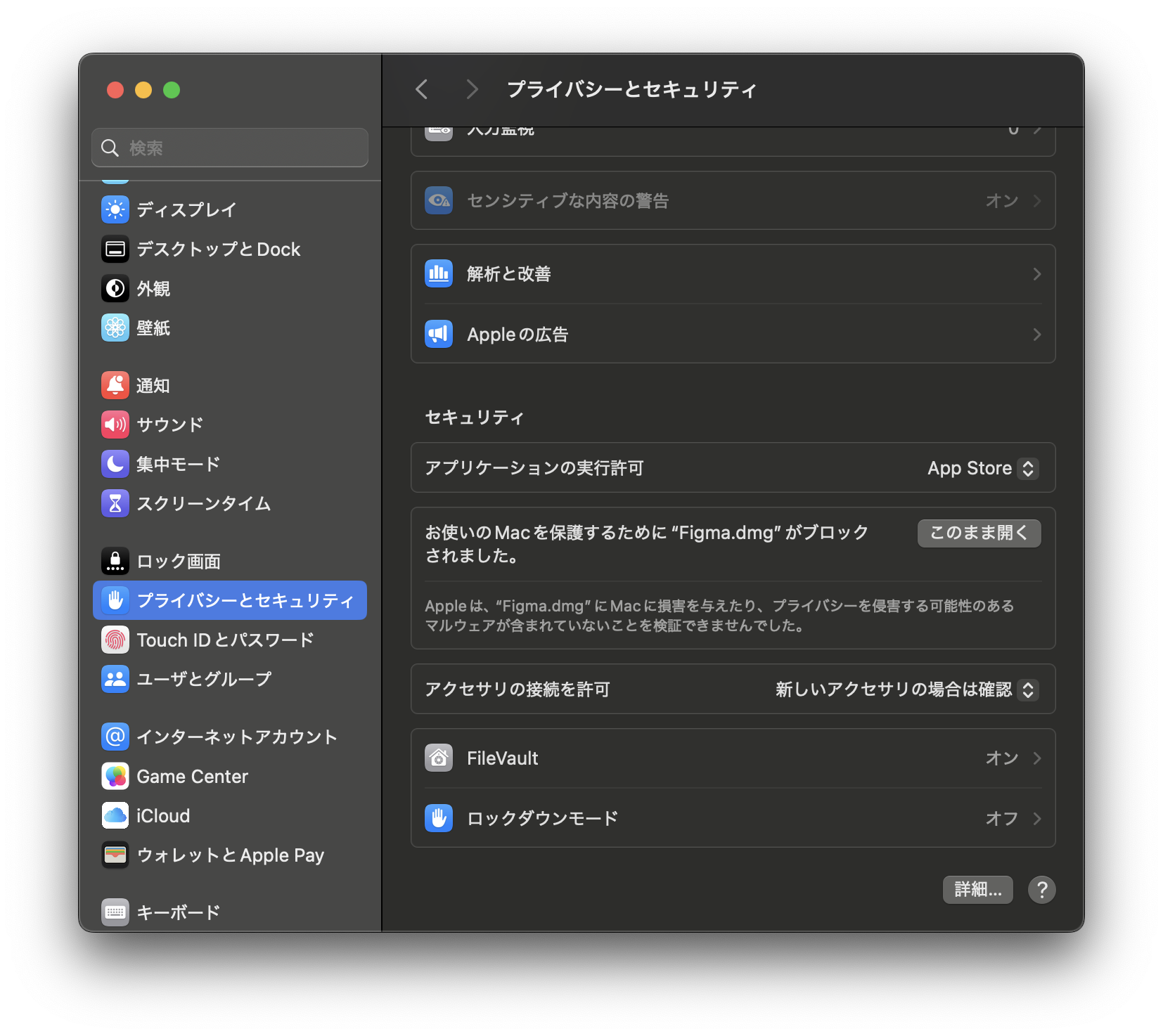

このようなマルウェアをインストールした場合、Gatekeeperが警告を出してくれるが、本人はまともなソフトウェアだと思い込んでいるため、システムの警告を無視してインストールしてしまう人が多い。

インフォスティラーの特徴(2):“システム”のようなダイアログに情報を入力させる

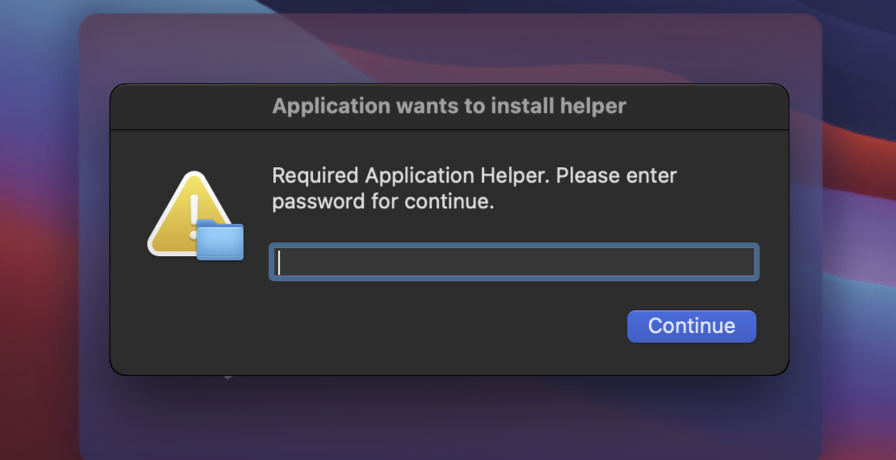

もうひとつの特徴が、AppleScriptを利用して、あたかもシステムが出すようなダイアログを表示することだ。

たとえば、「Apple Accountのログインが必要です」などというダイアログを表示してパスワードを入力させる。あるいは、「クレジットカードの情報の登録が必要です」というダイアログを表示してカード情報を入力させるわけだ。

入力した内容は、当然ながら犯人の手元に送信されることになる。

インフォスティラーの特徴(3):マルウェアに感染させるためのマルウェア

3つ目は、ゲートウェイマルウェアとして機能をすることだ。

情報漏洩をさせたり、システムを破壊したり、あるいはシステムをロックして身代金を要求するタイプの従来型のマルウェアを、Macに感染させることは非常に難しくなっている。Gatekeeperが発見して警告するし、万が一侵入されても、Xprotectが発見するからだ。

しかし、先にインフォスティラーを感染させ、Appleアカウントのパスワードなどを聞き出しておけば、感染させるのは簡単だ。なりすましログインをして、堂々とマルウェアをインストールしてしまえばいい。インフォスティラーは、このような大規模攻撃を行う前の予備攻撃としても使われる。

アトミック、ポセイドン、クトゥルフ。猛威を振る3種のインフォスティラー

Unit 42は、最近特に3つのインフォスティラーが広まっていると警告している。

Atomic Stealer(AMOS、アトミック)

カード、銀行口座、仮想通貨ウォレットなどの情報を盗む。AppleScritpを悪用し、システムダイアログと見分けのつかないダイアログを表示して情報を盗む。

Atomic Stealerは、裏世界でMaaS(Malware as a Service)として販売されている。つまり、作者とコンタクトさえできれば、誰でもわずかな料金を支払うことでAtomic Stelerをばら撒けるのだ。多くの場合、デジタル広告を装って、特典ソフトウェアだと称してダウンロードさせる。

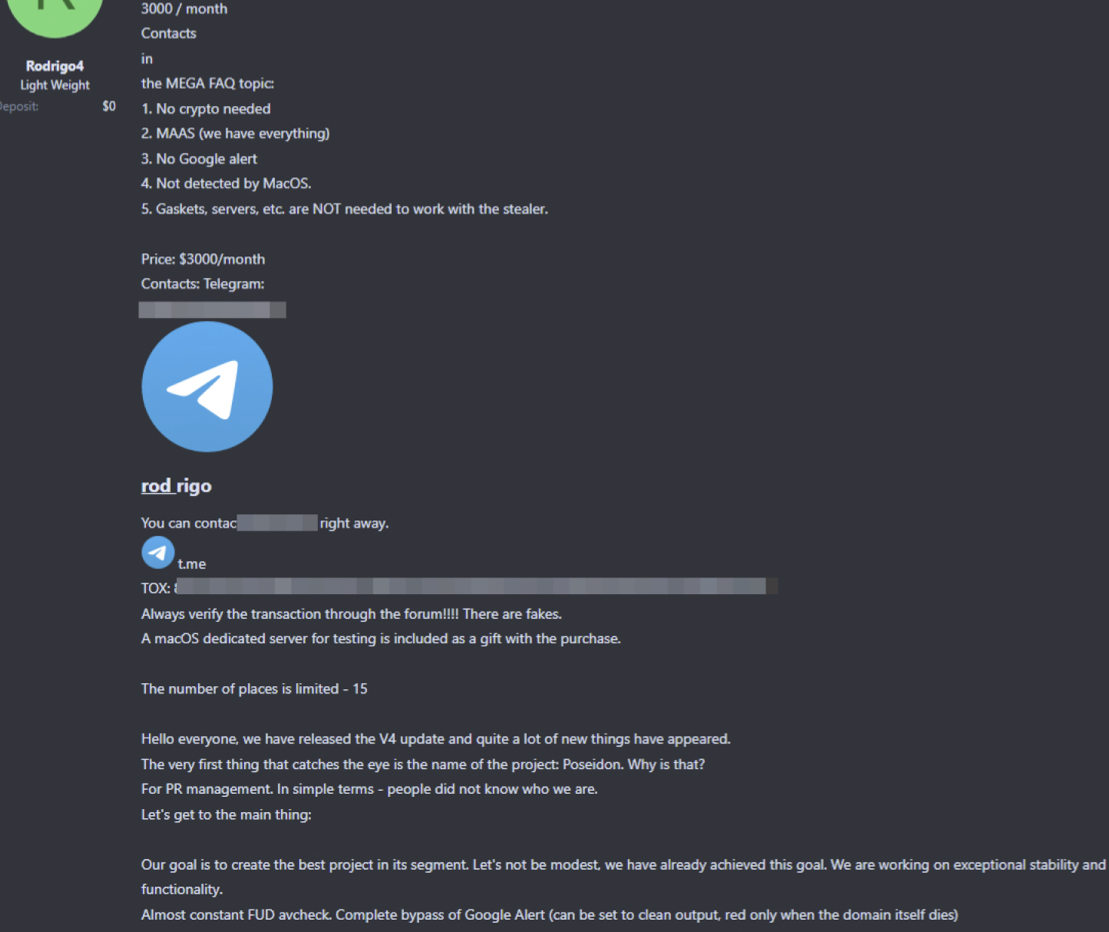

Poseidon Stealer(ポセイドン)

作者かどうかは不明だが、某ハッカーフォーラムでRodrigo4を名乗る人物が、1月3000ドルでMaaSとして販売していることが確認された。macOSのXprotectも検出ができないことを売り文句にしている。

Poseidon Stealerは、インストーラーを装い、システムのパスワードの入力を求める。さらに、ブラウザからクッキーファイル、仮想通貨ウォレットの情報、メモ帳の内容などを盗んでいく。

Googleのアドセンス広告を装ったり、フィッシングメールからダウンロードさせる。

Cthulhu Stealer(クトゥルフ)

テレグラムを通じて、クトゥルフチームというアカウントが販売しているインフォスティラー。完全無料のCleanMyMacだと偽ってダウンロードさせる。インストーラを起動すると、システムの更新が必要だとしてAppleアカウントのパスワードの入力を求めてくる。

主要ブラウザ(Google Chrome、Microsoft Edge、Firefox)からパスワード、クレジットカード情報、クッキー、訪問履歴などのほか、メモ帳、テレグラムのデータ、保存されている画像データ、Word、Excelファイル、PDFファイルなどが盗まれる。

macOSの「Gatekeeper」と「Xprotect」だけでは、インフォスティラーは防ぎぎれない

macOSには、GatekeeperとXprotectというセキュリティ機能が内蔵されている。業務に利用するのではなく個人利用であれば、適切にmacOSを利用することでセキュリティは十分に保たれる。

Gatekeeperは、インストールしたアプリの電子署名を確認し、未承認のアプリのインストールを防ぐものだ。ただし、警告を無視してインストールすることは可能である。

Xprotectは、Appleがマルウェアの監視を行い、新たに出現したマルウェアの定義ファイルを作成し、それに基づいてマルウェアの存在を検知する。検知されると自動的にゴミ箱に移され、通知が届く。定義ファイルは自動的にアップデートされるので、設定などは不要だ。

ただし、ここまで解説してきたとおり、インフォスティラーをmacOSだけで完全に防ぐことはできない。そこで、次のような習慣を身につけておきたい。

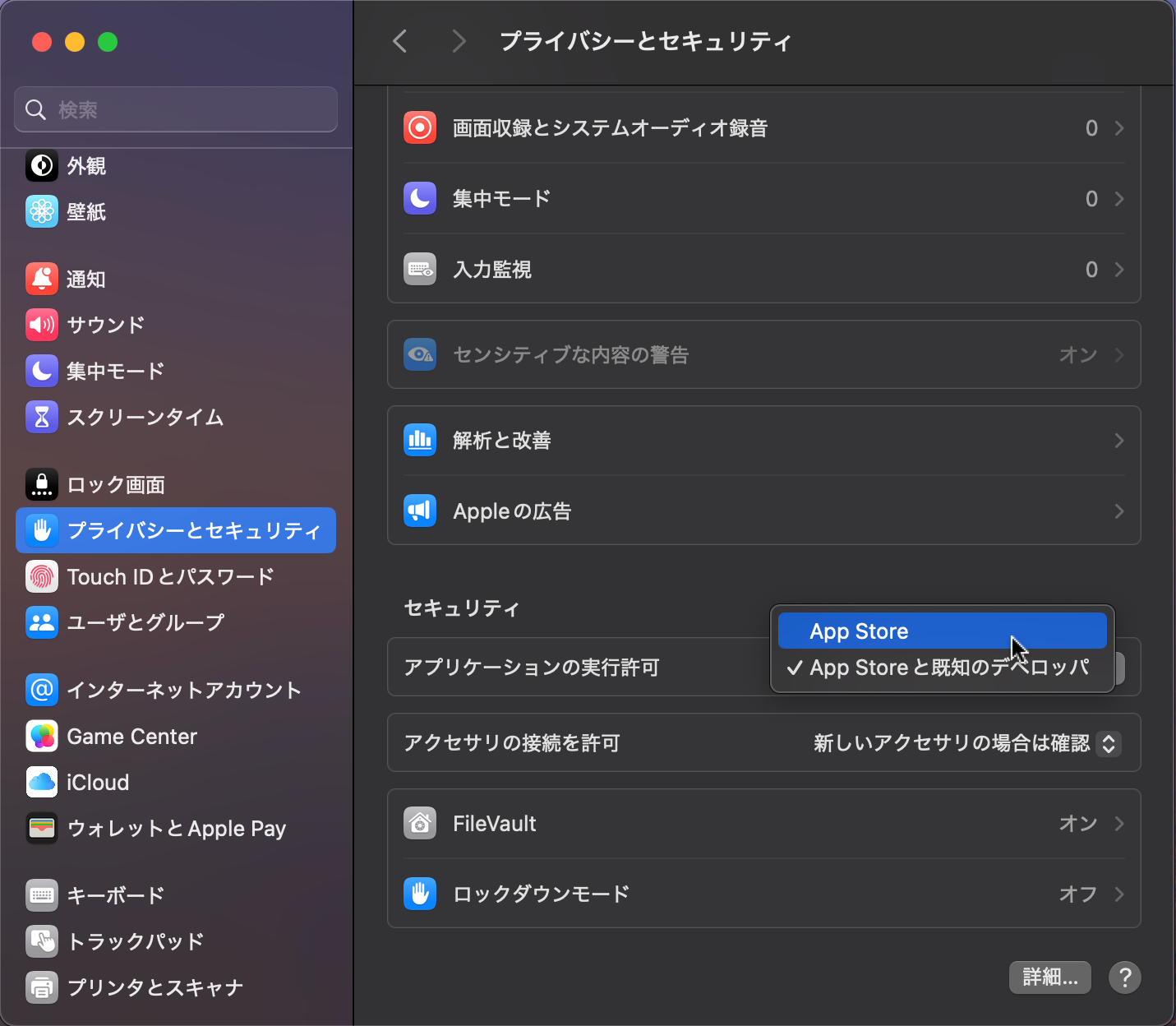

(1)アプリはMac App Storeから入手する

App Storeで配布されているアプリは、Appleが認証を行い、電子署名を確認している。万が一問題があるアプリが配布されたとしても、発覚次第Appleが配信を停止する。一方、一般のWebサイトなどからインストールする場合は、Appleが管理できないためリスクがある。

アプリをインストールするときは、Webから直接ではなく、必ずApp Storeから行おう。CleanMyMacを偽装してインストールさせる、クトゥルフの例を思い出していただきたい。

(2)パスワードは基本的にTouch IDによる自動入力で

パスワードは手で入力せず、Touch IDによる自動入力を設定しておく。この自動入力の利点は、“以前パスワードを入力したことがあるURL”でのみ利用できることだ。つまり、フィッシングサイトに誘導された場合、見た目は本物そっくりであってもURLが異なるため自動入力が有効にならない。

手入力をする機会を極力減らしておくことで、注意力が高まり、フィッシングサイトに気がつく確率も高くなるだろう。

(3)決済は極力Apple Payを使う

クレジットカード情報を手入力するのもリスクだ。Apple Payが使えるWebサイトなら、必ずApple Payを使うようにしたい。

Touch IDだけで決済でき、住所なども自動で送信されるなど、利便性も高い。パスワード入力と同じく、カード情報を手入力する機会を減らすことで、フィッシングサイトに気がつく確率を高めることに役立つ。

筆者は以前、「止めても続くクレジットカードの不正利用。Apple Payが悪用された理由とは? 安全に決済するために身につけたい3つの習慣」の記事でもApple Payの利用を推奨している。ぜひ併せてご覧いただきたい。

(4)セキュリティアップデートはできるだけ早く行う

macOSの脆弱性が見つかった場合には、セキュリティアップデートが提供される。この通知がきたら、できるだけ早くアップデートをした方がいい。

ただし、使用するアプリの関係から、意図的にシステムアップデートをしないという人もいるかと思う。そういう人は、(1)から(3)までの習慣づけをしっかりと行い、マルウェア被害のリスクを下げておく必要がある。

インフォスティラーは特殊詐欺の応用。「自分は大丈夫」という思い込みこそ、つけ入る隙になる

従来型のマルウェアに対しては、macOSのGatekeeperとXprotectが優秀なのであまり心配する必要はない。この点においては、「Macは安全」神話が生きている。

しかし、インフォスティラーなどの新しいマルウェアは、人間の心理的な隙をついて、ユーザに自ら情報を入力させる。オレオレ詐欺などに代表される、特殊詐欺の手口が応用されているのだ。

このような詐欺的攻撃に対する最悪の対応は「騙される奴の気がしれない。私は大丈夫」と思い込むこと。この手の人はむしろ、一度信用を勝ち取れば情報を取り放題、と思われている。そのため、積極的に狙われているという自覚を持つべきだ。

特殊詐欺の対策で重要なのは、相手が信頼できるかどうかを見分けようとすることではない。相手が信頼できる人であろうがなかろうが、重要情報を伝えるときにはいったん立ち止まるということだ。

たとえば、制服を着た警察官から住所や氏名を聞かれてもすぐに答えるべきではない。「あなたが警察官であることを証明してください」と、まずは言うべきである。向こうは慣れているから、すぐに身分証明書を提示してくれるはずだ。

マルウェアに対しても同じだ。パスワードやカード情報などの重要情報は、手入力しない環境をつくっておく。そして、どうしても手入力が必要な場合は、一度立ち止まって確認する。普段からそう習慣づけておくことで、マルウェアのリスクは大きく下げられるはずだ。

おすすめの記事

著者プロフィール

牧野武文

フリーライター/ITジャーナリスト。ITビジネスやテクノロジーについて、消費者や生活者の視点からやさしく解説することに定評がある。IT関連書を中心に「玩具」「ゲーム」「文学」など、さまざまなジャンルの書籍を幅広く執筆。